POINTS FORTS

Réduire la fraude

- La combinaison de l'analyse des risques avec l'apprentissage automatique et des ensembles de règles pré-configurés permet d'arrêter davantage de fraudes par prise de contrôle de compte et de simplifier le déploiement

Répondre rapidement aux exigences réglementaires

- Tirez parti de l'authentification multifactorielle, de l'analyse des risques et de la sécurité mobile pour vous conformer à la directive PSD2, au GDPR et à d'autres réglementations strictes

Stimulez la croissance

- Réduisez considérablement les frictions sur les canaux numériques afin d'offrir une expérience client optimale

Les banques et les institutions financières sont confrontées chaque année à des pertes de fraude record, liées principalement à la fraude par prise de contrôle de compte, ainsi qu'à des exigences strictes en matière de conformité réglementaire. Pour répondre à ces exigences, il faut satisfaire les attentes des clients en matière d'interactions numériques transparentes entre les appareils, les canaux et les sites.

OneSpan Intelligent Adaptive Authentication permet aux banques et aux institutions financières d'arrêter plus de fraudes, de répondre plus rapidement aux exigences de conformité, de réduire les coûts opérationnels tout en offrant la meilleure expérience utilisateur. Pour ce faire, notre solution s'appuie sur des technologies de services et de cloud haute performance telles que l'orchestration, les conteneurs et les micro-services, ainsi que sur une analyse des risques, une authentification multifactorielle et une sécurité mobile éprouvées.

Optimisez les parcours des utilisateurs, tout en réduisant les risques et les coûts

- Expérience client : Offrez une expérience utilisateur cohérente et sans friction à travers les canaux numériques afin d'accroître la fidélité et l'utilisation des services

- Risque et fraude : Empêchez davantage de fraudes, notamment les prises de contrôle de comptes, grâce à un puissant moteur d'analyse des risques tirant parti de l'apprentissage automatique

- Conformité : Répondez aux exigences de conformité les plus strictes, y compris PSD2, avec une authentification forte des clients, une analyse des risques et une sécurité mobile

- Visibilité et contrôle : Administration unique et intuitive permettant de modifier l'authentification des plus grandes populations d'utilisateurs finaux en quelques minutes

- Intégration transparente des technologies tierces de fraude et d'authentification

- Réduisez les délais et les coûts de déploiement en tirant parti de la dernière technologie d'orchestration ainsi que des modèles d'apprentissage automatique et des ensembles de règles préconfigurés

Avantages pour le propriétaire de l'entreprise

- Gestionnaires d'entreprise :

Expérience utilisateur rapide et sans friction ; cohérence entre les appareils ; délai de mise sur le marché plus court pour les nouvelles fonctionnalités - Responsables de la sécurité et de la fraude :

Options d'authentification avancées, y compris la biométrie comportementale ; intégration rapide des nouvelles technologies de lutte contre la fraude ; analyse des risques de pointe grâce à l'apprentissage automatique - Responsables de la conformité :

Approche de la conformité basée sur une plateforme unique ; processus d'audit simplifié ; prise en charge des normes européennes PSD2 et GDPR - Responsables informatiques :

Intégration rapide des nouvelles technologies de point d'extrémité ; applications flexibles ; réduction considérable du codage, du développement et de la complexité

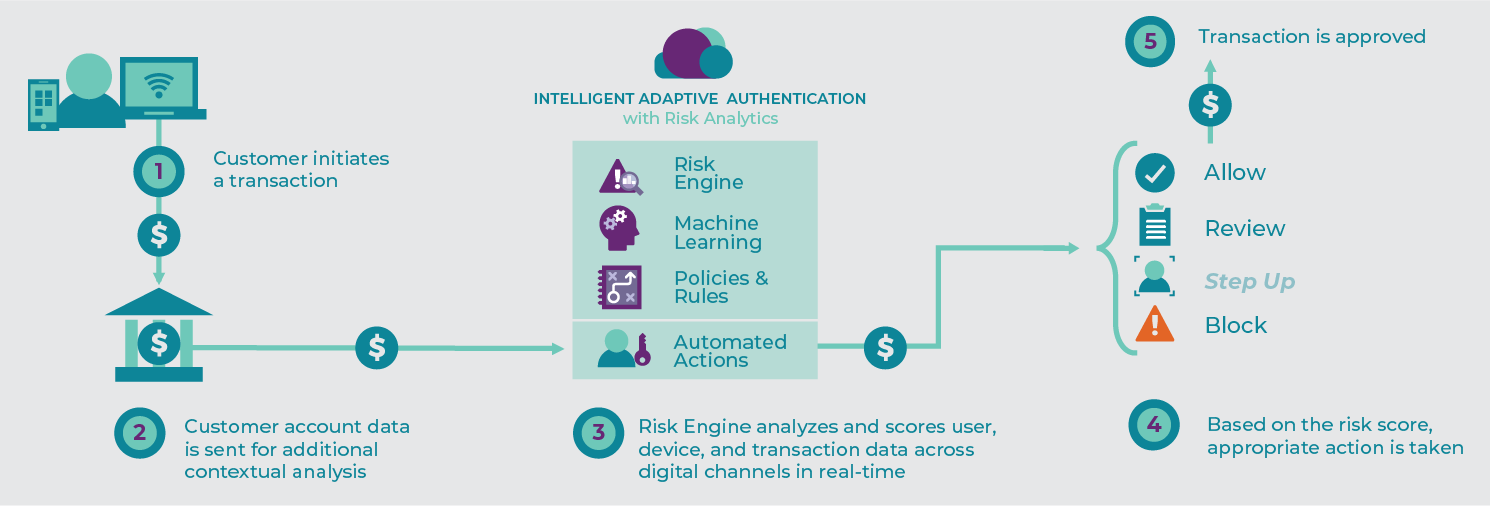

Comment fonctionne l'authentification adaptative intelligente ?

Authentification adaptative intelligente, étape par étape

OneSpan Intelligent Adaptive Authentication analyse et évalue en temps réel des centaines d'actions de l'utilisateur, ainsi que les données relatives aux appareils et aux transactions, afin de déterminer les exigences précises en matière d'authentification pour chaque transaction.

- Étapes 1-2 : Collecte de données complètes sur l'intégrité de l'appareil et des applications mobiles, le comportement de l'utilisateur, les détails de la transaction et d'autres données contextuelles clés sur tous les canaux numériques.

- Etapes 3 : Exploite le moteur d'analyse des risques équipé de l'apprentissage automatique, qui alimente l'intelligence de notre solution Adaptive Authentication, pour analyser et noter chaque transaction afin d'obtenir la vue la plus claire et la plus complète de la fraude.

- Étape 4 : Prendre des mesures en fonction d'un score de risque précis. Ainsi, les transactions à haut risque déclencheront dynamiquement un processus d'authentification renforcé et les transactions à faible risque se dérouleront sans étapes de sécurité supplémentaires.

- Étape 5 : La transaction est terminée et l'argent, dans cet exemple, est transféré en toute transparence.

Principaux facteurs de différenciation

- Visibilité et sécurité approfondies des appareils mobiles et des applications grâce au bouclier applicatif, à la liaison des appareils, à la détection de jailbreak/root, à l'identification des appareils, au stockage sécurisé, à l'obscurcissement, etc

- Prise en charge de capacités biométriques étendues, notamment les empreintes digitales, la reconnaissance faciale et FaceID

- Des ensembles de règles préconfigurés et personnalisables combinés à des algorithmes d'apprentissage automatique supervisés et non supervisés pour mieux détecter les fraudes en temps réel

- Plateforme à l'épreuve du temps qui prend en charge des intégrations transparentes de technologies tierces

- Prise en charge d'une authentification multifactorielle forte et de la signature des transactions

- Prise en charge d'un large éventail de technologies d'authentification logicielles et matérielles

- L'orchestration dynamique de l'authentification basée sur le risque permet une sécurité précise pour chaque parcours unique de l'utilisateur

- Le contrôle continu des transactions permet de détecter et d'atténuer la fraude de manière proactive sur l'ensemble des canaux numériques