Comment arrêter la menace d'Android Rooting Malware Attacks avec RASP

L'un des principaux problèmes de sécurité auxquels sont confrontées les organisations qui prennent en charge les appareils Android est le risque d'enracinement des logiciels malveillants. Un certain nombre de familles de logiciels malveillants sur le système d'exploitation mobile Android tentent d'obtenir l'accès root une fois installé parce que les privilèges élevés acquis sont utiles pour effectuer des activités malveillantes. Il existe cependant un moyen de détecter l'enracinement et de protéger votre organisation et les utilisateurs d'applications mobiles contre les attaques malveillantes - Runtime Application Self-Protection (RASP).

Lisez la suite pour savoir comment deux familles communes de logiciels malveillants Android, Tordow v2.0 et Pegasus (ou Chrysaor), les dispositifs mobiles racine et comment la technologie RASP peut aider à protéger. La recherche présentée dans cet article a été réalisée par Ludovic Joly du Centre de compétences en sécurité de OneSpan.

Ce que vous devez savoir sur Tordow v2.0 et Pegasus

La famille de logiciels malveillants Tordow v2.0 a été découvert à la fin de 2016 et est un type de cheval de Troie bancaire Android qui tente de voler de l'argent de l'utilisateur de l'appareil infecté en volant des informations d'identification bancaires, le transfert d'argent par SMS, et en utilisant ses capacités ransomware .

D'autre part, Pegasus pour Android est un logiciel espion furtif conçu pour surveiller les cibles de surveillance et il est censé avoir été développé par le fournisseur d'interception légale NSO Group. Pegasus peut être utilisé pour contrôler à distance un appareil par SMS, pour exfiltrer les données des applications de communication et de médias sociaux couramment utilisées, pour capturer l'audio et les images à l'aide du microphone et de la caméra de l'appareil et pour capturer des captures d'écran et plus encore. Ce logiciel espion est si furtif que des échantillons de celui-ci ne pouvait être trouvé et analysé par un effort conjoint des équipes de sécurité à Lookout et Google.

Utilisation de Framaroot pour obtenir l'accès aux racines

Les deux familles de logiciels malveillants ont la capacité d'enraciner l'appareil qu'ils infectent, permettant aux utilisateurs d'appareils et / ou d'applications pour atteindre un contrôle privilégié ou l'accès root sur les sous-systèmes Android. Comme Android utilise le noyau Linux, l'enracinement d'un appareil Android donne un accès similaire aux autorisations administratives (superuser) que sur Linux ou tout autre système d'exploitation Unix-like. Les droits administratifs permettent aux échantillons de logiciels malveillants d'effectuer un éventail beaucoup plus large d'actions néfastes, telles que l'accès aux données d'autres applications, l'enregistrement des coups clés ou la lecture de messages SMS.

L'ingénierie inversée de certains échantillons de ces familles de logiciels malveillants montre qu'ils comptent sur les exploits emballés dans Framaroot pour essayer de s'enraciner. Framaroot, qui se décrit comme une application en un seul clic pour enraciner certains appareils, fait exactement ce qu'elle prétend et fonctionne pour un large éventail d'appareils fonctionnant sous Android 2 à 4. Dans la pratique, Framaroot est utilisé par la plupart des familles de logiciels malveillants pour effectuer l'enracinement.

En effet, certains échantillons de Tordow v2.0 contiennent le cadre Framaroot réel :

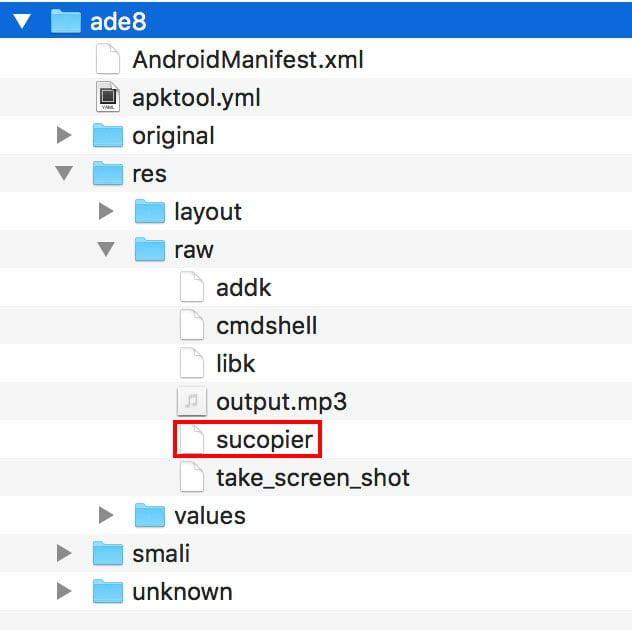

Pegasus utilise également Framaroot, car il est livré avec le fichier sucopier, le binaire d'exploitation Framaroot accessible au public.

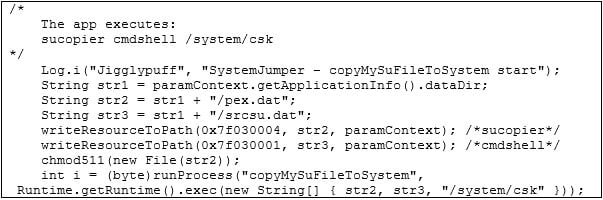

Maintenant, que se passe-t-il après que l'un des exploits de Framaroot a été exécuté avec succès sur un appareil? Afin de faciliter les accès root ultérieurs par le malware, un binaire su est écrit à un répertoire, d'où il peut plus tard être exécuté. Dans notre contexte, un binaire su, parfois décrit comme super utilisateur, est utilisé pour exécuter des commandes avec les privilèges de l'utilisateur super.

Dans le cas de Pegasus, le su binaire (le fichier cmdshell dans l'apk) est situé à /system/csk sur le système de fichiers. Cet emplacement inhabituel accorde au malware l'exclusivité de l'accès root et soi-disant garantit qu'il reste caché.

Protéger contre l'enracinement des logiciels malveillants à l'aide de la technologie RASP

Pour protéger les appareils mobiles contre l'enracinement des logiciels malveillants,les organisations doivent se concentrer sur la couche d'application. Une façon clé de le faire est avec Runtime Application Self-Protection (RASP), qui protège les applications comme elles fonctionnent en fournissant des mécanismes de sécurité tels que la protection de l'intégrité, la prévention du débogage, la détection des racines, et plus encore. RASP offre une détection avancée des racines pour détecter la présence de binaires comme ceux de Tordow v2.0 et Pegasus.

Depuis sa position à l'intérieur de l'application, RASP comprend les flux de données et la logique de travail de l'application et surveille et analyse en permanence l'exécution de l'application en arrière-plan. Cela signifie que RASP sait également quand l'application est menacée.

Si un utilisateur exécute une application qui est protégée par RASP sur un appareil qui n'est pas enraciné au début, mais devient enracinée par l'infection par des logiciels malveillants, RASP prendra des mesures pour protéger l'application et l'utilisateur. Par exemple, RASP peut informer l'utilisateur via un message d'avertissement, alerter l'équipe de sécurité des informations de l'organisation ou mettre fin à l'application.

Les attaques de logiciels malveillants contre les appareils Android mettent en évidence la nécessité d'une technologie comme RASP qui offre une protection unique contre les logiciels malveillants d'enracinement. Il est important que les caractéristiques de détection et de prévention des racines de la technologie RASP soient continuellement mises à jour en la testant contre les applications de racine, de dissimulation de racines et de logiciels malveillants. Ceci est essentiel pour s'assurer que RASP reste en avance sur les logiciels malveillants d'enracinement les plus avancés.