Ce que les banques peuvent faire pour se protéger contre l’arnaque vishing

J’ai récemment rencontré un article intéressant de Brian Krebs qui a attiré mon attention.

Dans cet article, "When in Doubt: Hang Up, Look Up, - Call Back", Krebs raconte l’histoire d’un de ses lecteurs, alias "Mitch", qui a été escroqué pour 9 800 $. Il a attiré mon attention, parce que Mitch est un lecteur chevronné de cybersécurité et tech-savvy. On ne s’attendrait pas à ce qu’il tombe amoureux de telles escroqueries.

L’article fournit des conseils sur ce que les gens peuvent faire pour se protéger contre les escroqueries vishing, mais il n’explore pas comment la banque aurait pu détecter ou empêcher l’attaque. Dans ce post, nous allons faire exactement cela. Je vous recommande de lire l’article complet Krebs lié ci-dessus, mais je ne fournir un résumé de l’escroquerie ci-dessous. Si vous avez déjà lu l’article, sautez la section suivante et plongez dans mon analyse de l’attaque.

Résumé de l’article de Brian Krebs

Mitch a reçu un appel de ce qui semblait être son institution financière, l’avertissant de la fraude détectée sur son compte. Le premier instinct de Mitch était bon. Il a vérifié que le numéro utilisé par l’appelant correspondait à ce qui a été imprimé au dos de sa carte de débit. Étant avertis de sécurité, Mitch savait que les escrocs pourraient facilement usurper ce numéro de téléphone. Dans le même temps, il a vérifié ses services bancaires en ligne alors qu’il était au téléphone. Mitch a vu des accusations frauduleuses et des retraits de guichets automatiques. Parce que l’appelant n’a pas demandé de renseignements personnels au cours de cet appel - et plutôt rassuré la banque serait inverser les frais - Mitch a pris comme un véritable appel de sa banque.

Le lendemain, il a reçu un autre appel au sujet de la fraude sur son compte. Parce que quelque chose semblait hors de l’appel, il a décidé d’appeler le service à la clientèle de sa banque tout en gardant le premier appel en attente. D’une certaine façon, le représentant a été en mesure de vérifier et de confirmer qu’il y avait un autre appel actif avec Mitch. Cela l’a convaincu qu’il parlait effectivement à sa banque.

L’appelant a alors dit à Mitch qu’ils lui enverraient un mot de passe unique (OTP) par SMS pour vérifier son identité. C’était quelque chose que la banque avait fait dans le passé, alors Mitch a accepté. Il a reçu le BdP et l’a lu à l’appelant. Le lundi suivant, lorsque Mitch a vérifié ses services bancaires en ligne, il a vu un virement de 9 800 $ sortant affiché sur son compte. Plus tard, il a découvert que le virement est allé à un compte bancaire en ligne créé en son nom par les cybercriminels.

Mon analyse de l’attaque de vishing

Les escrocs ont utilisé une carte écrémée pour lancer une escroquerie élaborée d’ingénierie sociale afin de voler des informations sensibles, des numéros de compte, et de l’argent de Mitch. Ils avaient également réussi à commettre un vol d’identité et à ouvrir un nouveau compte bancaire au nom de Mitch, ce que nous verrons plus tard leur a permis de contourner la transaction d’être signalé par la banque.

Pouvons-nous blâmer Mitch d’être tombé pour les appels ? Je ne pense pas qu’on devrait. Alors que Mitch a fait quelques petites erreurs, il a montré de bons réflexes. Mitch a appelé sa banque dès le début, sachant que les cybercriminels pouvaient usurper l’id de l’appelant.

Il est important de se rendre compte que Mitch a plus de connaissances de l’industrie sur les escroqueries et l’ingénierie sociale que la plupart des gens, et pourtant il est toujours tombé pour elle. Les connaissances et la sensibilisation n’étaient pas suffisantes dans ce cas. Pour éviter que ces escroqueries n’ont d’impact sur d’autres clients à l’avenir, la banque peut tirer parti d’outils sophistiqués de détection et de prévention.

Voici quatre domaines d’opportunité où la banque pourrait améliorer sa stratégie de prévention de la fraude et mettre fin aux futures tentatives de fraude et de fraude :

- La banque s’est appuyée sur un mot de passe unique envoyé par SMS pour valider un paiement soumis par les services bancaires par téléphone.

- Le système de détection de la fraude de la banque ne considérait pas le comportement habituel du client et l’utilisation des canaux.

- Le paiement frauduleux n’a pas été signalé, car le compte bénéficiaire était du même nom que le compte du payeur. Leur système de détection de fraude n’a pas examiné si le client avait déjà utilisé ce compte bénéficiaire ou non.

- La banque disposait de contrôles et de vérifications inadéquats pour identifier et valider un paiement ou une action suspecte sur le compte.

Comment la banque aurait-elle pu mieux protéger Mitch ?

Mots de passe ponctu ponctuaux envoyés sur SMS vs. - l'authentification dynamique

L’utilisation de mots de passe unique SMS pour sécuriser un compte bancaire en ligne n’est pas une bonne pratique. En plus de cela, l’utilisation de SMS OTP pour valider les paiements est pire. Les mots de passe sms une fois sont sujets à l’hameçonnage, au vishing, à l’ingénierie sociale, aux logiciels malveillants mobiles et à d’autres attaques. De plus, ils ne fournissent aucun contexte pour la transaction. Le contexte est important, comme l’a démontré ce cas, car il permet au client de savoir à quoi sert le mot de passe unique.

Dans l’exemple de Mitch, le BdP était utilisé pour authentifier le virement de 9 800 $ initié par le biais des services bancaires par téléphone. Cependant, lorsqu’il a reçu le mot de passe unique, on lui a dit que c’était pour vérifier son identité. Mitch n’avait aucun moyen de savoir que ce même code pouvait être utilisé par un attaquant pour afficher un paiement en son nom. Deux changements clés auraient probablement pu empêcher cette attaque et de nombreuses tentatives similaires de vishing et d’hameçonnage :

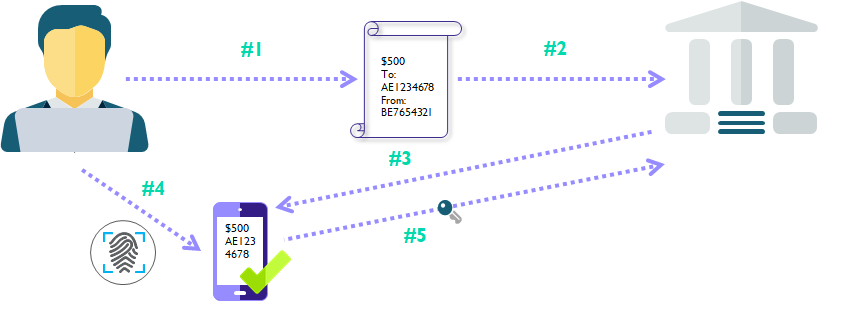

- Liaison dynamique: Lier dynamiquement un mot de passe unique à un paiement ou à une action rend ce BD utilisable uniquement pour ce paiement ou action spécifique. En outre, lors de l’application de liaison dynamique, il devrait y avoir un contexte fourni à l’utilisateur sur ce que ce BDO est utilisé pour. Dans notre exemple, cela signifie que le mot de passe unique aurait dû être lié au paiement et que les détails de paiement auraient dû être visibles et examinés par Mitch avant d’entrer le BdP n’importe où.

- Utilisation d’un canal de communication sécurisé : Cela est parfaitement lié au point précédent. Au lieu de s’appuyer sur un canal vulnérable tel que les SMS, la banque aurait pu tirer parti de la technologie pour fournir un authentificateur basé sur des logiciels à ses clients. L’authentificateur peut être une application autonome ou même intégré à l’application bancaire mobile. Au lieu d’envoyer au client un SMS à un numéro de téléphone mobile qui aurait pu être repris (en utilisant des attaques SIM swap) ou volé par des logiciels malveillants mobiles, la banque peut établir un canal de communication direct avec l’utilisateur via leur propre application mobile. Cela permet à la banque de mettre en œuvre une protection supplémentaire sur la communication, en tirant parti du chiffrement de bout en bout ainsi que de l’analyse des périphériques.

Avec la liaison dynamique, les détails de la transaction ou de l’opération font partie du processus unique de génération et de validation des mots de passe. L’utilisateur est présenté avec les détails lors de la génération du BDO et le BDP ne peut être utilisé que pour valider cette opération spécifique. Le lien dynamique est un outil clé pour lutter contre l’hameçonnage et l’ingénierie sociale car il fournit du contexte à l’utilisateur lorsqu’il autorise une opération ou une transaction.

Si la banque avait mis en œuvre les modifications mentionnées ci-dessus, au lieu de recevoir un mot de passe unique par SMS, Mitch aurait reçu une notification push sur son téléphone.

- Lors de l’ouverture de la notification, l’application aurait demandé à Mitch s’il souhaitait autoriser le paiement suivant (et aurait affiché les détails du paiement).

- Mitch serait alors tenu de vérifier et de confirmer l’autorisation avec un NIP ou une biométrie.

- L’application aurait généré un mot de passe unique automatiquement et l’aurait renvoyé à la banque.

- Même si le mot de passe a été intercepté, en raison de la liaison dynamique, il ne peut être utilisé que pour vérifier le paiement que Mitch vient d’examiner - rien d’autre. Par conséquent, un attaquant ne serait pas en mesure de l’utiliser.

Comportement habituel du client et utilisation des canaux

Alors que la liaison dynamique et les canaux sécurisés aiderait à arrêter un grand nombre d’attaques courantes, il ya plus qui peut être fait pour protéger les clients de la banque. Dans notre exemple, il ne semble pas que Mitch est un utilisateur commun de la banque de téléphone. Il a tendance à favoriser le canal bancaire en ligne. La banque aurait pu utiliser ce changement dans le comportement habituel de Mitch de la banque en ligne à la banque de téléphone, combiné avec un transfert significatif à un compte Mitch n’a jamais transféré à, comme un indicateur de fraude. La banque aurait alors pu effectuer des vérifications supplémentaires avant le traitement du paiement.

Compte de payeur et compte bénéficiaire sous le même nom

Notre troisième point est intéressant, car il démontre que les attaquants ont peut-être eu un aperçu des processus de la banque. Il s’avère qu’ils ont transféré les fonds sur un compte ouvert au nom de Mitch dans une banque en ligne. La banque a ensuite utilisé ces informations de compte pour envoyer automatiquement le feu vert au paiement. Cela signifie que sa banque a étalonné leur solution de détection de fraude pour placer un niveau de confiance dans le processus de intégration d’une autre institution financière, un processus sur lequel ils n’ont aucun contrôle. Le vol d’identité est un phénomène courant, et les institutions financières ne peuvent pas compter les unes sur les autres pour exempter un paiement d’autres contrôles.

Contrôles inadéquats de surveillance et de vérification

Le dernier point est la spéculation, mais il ya des signes du processus de surveillance de la fraude de la banque n’est pas mature. Il se pourrait même qu’ils aient les bons outils, mais ils ne savent pas comment les utiliser correctement. Un indicateur pour moi est le fait qu’ils ont automatiquement autorisé ce paiement, parce qu’il est allé à un compte dans le même nom.

Une autre préoccupation est que le système de surveillance de la fraude n’a pas pris de mesures sur les frais frauduleux de carte de crédit, parce que les attaquants ont réussi à placer un avis de voyage sur le compte. Cet avis de voyage a informé le système de ne pas tenir compte de toutes les alertes géographiques associées à son numéro de carte de crédit pour cette période.

Cependant, notez que Mitch a accédé à son compte bancaire en ligne lorsque les fraudeurs l’ont appelé. Cela signifie que la banque aurait pu remarquer Mitch se connecte à ses services bancaires en ligne de la Californie tout en utilisant sa carte en Floride. Ce type d’information intercanal n’est souvent pas correctement utilisé par les banques, mais peut être extrêmement utile pour identifier la fraude. Si quelque chose, cela aurait pu déclencher une enquête plus approfondie par le service de fraude qui aurait pu identifier le régime en cours.

Conclusion : Explorez une approche multi-couches de la sécurité

Les fraudeurs travaillent toujours à l’élaboration de nouvelles stratégies pour contourner les équipes de fraude, et cet exemple dans l’article de Krebs en témoigne. Pour cette raison, il est essentiel que les institutions financières tirent parti de systèmes plus sophistiqués de détection et de prévention des fraudes. Avec le bon système et les bons outils de sécurité comme la liaison dynamique couplé avec un canal de communication sécurisé et la fraude continue et la surveillance comportementale, les banques peuvent protéger les clients contre les systèmes sophistiqués d’ingénierie sociale ainsi que d’autres types d’attaques de fraude, y compris le phishing, les logiciels malveillants, et plus encore.