FIDOアライアンス

Fast Identity Online (FIDO)アライアンスは、ウェブサイト、アプリ、デバイスにおけるパスワードの使用をなくすことを目標に2013年に発足した、大手テック企業、政府機関、サービスプロバイダー、金融機関、決済プロセッサー、その他の業界によるコンソーシアムです。

FIDOアライアンスのメンバーは?

FIDOアライアンスには、エンタープライズ、ペイメント、テレコム、政府、ヘルスケアなどのグローバルな技術リーダーを含む250以上のメンバーがいます。Microsoft、Google、Apple、Amazon、Facebook、Mastercard、American Express、VISA、PayPal、OneSpanなどの大手企業が役員レベルのメンバーとして名を連ねています。

FIDO認証とは何ですか?

FIDO認証はFIDOアライアンスの発案です。FIDO認証規格の目標は、パスワードの使用を減らし、デスクトップやモバイルデバイスの認証基準を改善することです。FIDOは、プライベートキーとバイオメトリクスが使用される場合、その人のデバイスから離れることがないため、人々のセキュリティとプライバシーを保護するように設計されています。例えば、指紋をスワイプしたり、ワンタイムピンを入力したりすることができ、複雑なパスワードを覚える必要はありません。FIDOは、Windows 10やAndroidプラットフォーム、Google Chrome、Mozilla Firefox、Microsoft Edge、Apple Safariウェブブラウザなど、主要なブラウザやオペレーティングシステムでもサポートされています。

静的パスワードは、サイバー犯罪者がフィッシングやマルウェア、その他の種類の攻撃を使って盗み出すのが簡単です。さらに、大規模なデータ流出により、ユーザー名、パスワード、その他の個人を特定できる情報(PII)の山がダークウェブ上で犯罪者に公開されています。これにより、アカウント乗っ取り、ソーシャル・エンジニアリング、中間者攻撃などの金融詐欺が爆発的に急増しました。政府、政策立案者、規制当局は、金融機関やその他の組織に対し、多要素認証(MFA)や強力な顧客認証(SCA)を通じてポータル、アプリ、システムへのアクセスを保護することを義務付けるサイバーセキュリティやデータセキュリティに関する法律や規制を導入することで対応してきました。FIDOアライアンスが発足した2013年当時、データ漏洩に対する社会的な認識は高まっていました。今日、ヤフー(30億アカウント流出)、マリオット(5億人)、エクイファックス(1億4700万人)のような有名な情報漏えいの後、オンラインアカウントやシステムへのアクセスは、パスワードの代わりに強力な認証によって保護されなければならないことは明らかです。

FIDO認証はどのようにパスワードレスログインを可能にするのか

FIDOアライアンスは、さまざまなブラウザやオペレーティングシステム上で、多くのベンダーのハードウェア認証やモバイル認証、顔認証などのバイオメトリクス認証と相互運用可能な仕様と認証を作成しました。これにより、多くのアプリやウェブサイトへのパスワードレスな認証やログインが可能となり、よりスムーズなユーザーエクスペリエンスを実現します。FIDO認証規格は公開鍵暗号をベースとしており、ウェブやオンラインサービスにおいて、安全で簡単なログイン体験と、より優れたセキュリティを低コストで提供することを目的としています。FIDOの最新の認証仕様は、Client to Authenticator Protocols (CTAP)です。CTAPはW3CのWeb Authentication (WebAuthn)仕様を補完するもので、WebAuthnはFIDO認証のサポートを可能にするWebブラウザやプラットフォームに組み込まれた標準Web APIです。CTAPとWebAuthnの組み合わせはFIDO2として知られています。

FIDO2はFIDOアライアンスの最新プロトコルです。

FIDO2は最新のFIDO認証プロトコルです。FIDOアライアンスは、従来のパスワード保護よりも利便性が高く、セキュリティも高いFIDO2を開発し、この規格はWorld Wide Web Consortium (W3C)によって承認されました。FIDO2の仕様は、W3CのWeb Authentication(WebAuthn)プロトコルとFIDOアライアンスのClient-to-Authenticator Protocol(CTAP)で構成されています。これらのコンポーネントを組み合わせることで、認証が可能になります。

CTAP

CTAPは、セキュリティキーまたは携帯電話を使用して、USB、Bluetooth、NFC(近距離無線通信)を介して認証情報を相手のデバイスに通信することで、パスワードなしでログインすることを可能にします。その結果、CTAPはウェブブラウザの認証を容易にします。

WebAuthn

WebAuthnは、ブラウザに組み込むことができる標準的なウェブAPI(アプリケーション・プログラミング・インターフェース)を通じて、オンラインサービスがFIDO認証を使用することを可能にし、デバイスの通信を可能にします。WebAuthnとCTAPを併用することで、WebサイトやWebアプリに属するFIDO2サーバーに対して、バイオメトリクス、PIN、または外部のFIDO認証機能を使ってユーザーを識別することができます。FIDO2は、以前に認証されたFIDOセキュリティハードウェアと後方互換性があります。

FIDO認証がセキュリティとプライバシーを向上させる仕組み

FIDOの認証仕様は、ユーザーのプライバシーを保護するように設計されています。FIDOは、ユーザーのプライバシーを改善するために特別に設計されました。

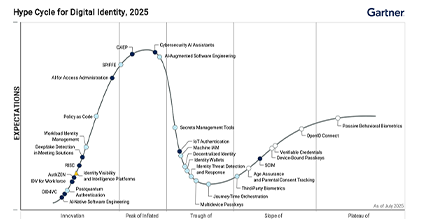

FIDOと公開鍵基盤(PKI)

FIDOは公開鍵暗号に基づいています。ガートナー社によると、「公開鍵基盤(PKI)は、主に安全でないネットワーク上での安全な情報交換をサポートするために開発されました。良い例は、消費者が携帯電話のモバイルバンキングアプリを通じて銀行と取引することです。銀行のサーバーと顧客の携帯電話間の通信は暗号化される必要があります。これは、秘密鍵と公開鍵のペアとして知られる暗号鍵を使用して行われます。これらのPKIキーは、銀行取引に関する暗号化された個人情報をロックしたり解除したりするものと考えてください。公開鍵はオンライン・サービス、例えば銀行のサーバーに登録されます。クライアントの秘密鍵は、ユーザーによってデバイス上でロック解除された後にのみ使用できます。その結果、サイバー犯罪者が盗むサーバー側の秘密は存在しません。

さらに、公開鍵と秘密鍵の間で情報が共有されることもありません。例として、FIDO認証をサポートするオンラインサービスに認証したい場合、ラップトップのUSBポートに差し込むFIDO 2FA認証デバイスを使用して認証することができます。または、FIDO対応のAppleまたはAndroidスマートフォンを使用している場合は、FIDO認証デバイスとしてスマートフォンを使用することもできます。まず、OneSpanのDigipass FIDO Touchなど、オンラインサービスの受け入れポリシーに合ったFIDO2認証デバイスを選択するよう促されます。その後、PIN、指紋、顔スキャン、またはハードウェアデバイスのボタンを使用してFIDO認証機能を解除します。FIDO認証を使ってログインすることで、パスワードは不要になります。

FIDO認証がフィッシングやその他の攻撃を防ぐ方法

FIDO認証はパスワードを排除します。パスワードは認証チェーンの中で最も弱いリンクです。その結果、FIDO規格はフィッシングのようなソーシャルエンジニアリング攻撃に強くなり、犯罪者は感情的または説得力のあるアピールによって人々を騙し、悪意のあるリンクをクリックさせてユーザー名、パスワード、機密情報を盗み取ろうとします。また、FIDO 認証は、顧客のデバイスと金融機関のサーバー間の通信を傍受できる中間者 (MITM)攻撃にも対抗します。この種の攻撃では、犯罪者は自分の利益のために金融取引を改ざんすることができます。FIDOの仕様では、秘密鍵と生体認証テンプレートがユーザーのデバイスから離れることはなく、サーバーに保存されることもないため、プライバシーに対応しています。キーは各取引に固有であるため、サイバー犯罪者にとって攻撃対象が小さくなります。PIN、指紋、または顔のスキャンを要求することにより、FIDO認証は、ログインしている人が、リモートハッカーやトロイの木馬ではなく、コンピュータの背後にいる生身の人間であることを検証します。

FIDO認証による顧客体験の簡素化

顧客は、異なるデバイスやウェブサイトのために複雑な複数のパスワードを覚える必要がなくなります。バイオメトリクスまたはPINにより、指紋や顔のスキャン、ワンタイムパスコード(OTP)の入力、音声認識の使用、ハードウェアトークンで生成されたOTPの入力など、簡単な操作でデバイス上の秘密鍵をロック解除することができます。公開鍵は銀行のサーバーに保存され、認証や取引のために秘密鍵で署名された内容を検証します。クレデンシャルが取引先の企業に送信されたり、保存されたりすることはありません。これにより、プライバシーが保護され、犯罪者のアクセスからログイン認証情報を守ることができます。また、この標準は、オンライン顧客体験を向上させ、強力な認証を簡単に使用できるようにすることで、顧客ロイヤリティの向上にも役立ちます。

コンプライアンス

FIDO標準は、より強力なユーザー認証のための規制に準拠しています。FIDOは、欧州連合(EU)の改正決済サービス指令(PSD2)規制技術仕様(RTS)の要件を満たすように設計されており、顧客認証は、パスワードまたはPIN、トークンまたはモバイルデバイス、または生体認証を含む2つ以上の要素に基づいている必要があります。

FIDO標準はまた、以下のコンプライアンスに対応するように設計されています:

- 一般データ保護規則(GDPR):一般データ保護規則(GDPR):EU市民のデータを運用、保存、または処理するすべての組織は、GDPR要件の対象となります。PINまたはバイオメトリクスを使用して本人であることを確認することは、GDPRが要求する多要素認証の一例です。

- 金融活動作業部会(FATF):FATF によるデジタル ID ガイダンスでは、「このガイダンスが推奨するリスクベースのアプロー チは、デジタル ID システムのための一連のオープンソース、コンセンサス主導の保証フレーム ワークおよび技術標準に依存している」と述べられています。

- ニューヨーク州金融サービス局(NYDFS)のサイバーセキュリティ規制:ニューヨーク州最大の規制当局はNYDFSです。NYDFSは、金融サービス会社に対するサイバーセキュリティ要件を導入し、「非公開情報または情報システムへの不正アクセスから保護するため」にMFAを使用することを義務付けました。

- 米国国立標準技術研究所(NIST):FIDO認証は、強力な認証に関するNISTのガイドラインに適合しているため、NISTのネットワークへのユーザ認証のために、NISTが定めた要件に準拠するように設計されています。