Renforcer l'authentification des travailleurs avec les clés d'accès FIDO

Alors que les frustrations liées aux mots de passe et les cyber-menaces se multiplient, de nombreuses organisations ont déjà mis en place l'authentification sans mot de passe, à savoir les passkeys. Cette alternative sécurisée et conviviale renforce la sécurité tout en créant une expérience conviviale pour l'utilisateur.

Les passkeys sont des identifiants FIDO stockés sur un ordinateur, un téléphone ou un dispositif matériel dédié, liés à un compte utilisateur et à un site web ou une application. Elles permettent aux utilisateurs de s'authentifier auprès de services et d'applications web sans avoir à se souvenir d'un nom d'utilisateur et d'un mot de passe, remplaçant ainsi l'expérience traditionnelle d'ouverture de session.

Les Passkeys utilisent la cryptographie à clé publique. Une clé privée est stockée en toute sécurité sur l'appareil de l'utilisateur, tandis que la clé publique correspondante est enregistrée auprès d'un service en ligne. Lorsqu'un utilisateur tente de se connecter, son appareil utilise la clé privée pour générer une signature cryptographique sécurisée, qui est vérifiée à l'aide de la clé publique. Comme le serveur n'a pas accès à la clé privée en texte clair, il reste en sécurité même si la clé publique est exposée.

Considérez votre clé publique comme une porte verrouillée, et la clé privée est le seul moyen de la déverrouiller. Même si quelqu'un vole la clé publique, elle ne fonctionnera pas sans la clé privée. Et cette clé est stockée en toute sécurité sur votre appareil associé.

Un avantage important des passkeys est leur résistance au phishing. Sans mot de passe à voler et avec des connexions effectuées en toute sécurité via votre appareil, elles permettent de tenir à distance les acteurs potentiels de la menace.

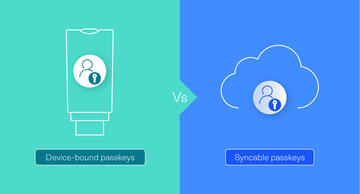

Les deux types de passkeys : Clés synchronisables et clés liées à l'appareil

Tous les passe-partout ne se valent pas, et les différents types offrent des niveaux de protection différents. Les deux principaux types, à savoir les clés synchronisables et les clés liées à l'appareil, présentent chacun des caractéristiques qui ont un impact sur la sécurité, la convivialité et le contrôle.

- Clés synchronisables : Les utilisateurs peuvent stocker et synchroniser les clés privées entre les appareils via le cloud.

- Clés liées à l'appareil : Les informations d'identification sont liées à un appareil ou à un authentificateur spécifique.

Pour l'authentification du personnel, les clés liées à un appareil offrent une plus grande sécurité et un meilleur contrôle de l'entreprise. Travailler avec ce type de clé est le meilleur moyen pour les entreprises de protéger les systèmes et les données sensibles.

Les clés synchronisables offrent une certaine commodité à un certain coût

Les passeports synchronisables, gérés par des services en nuage tels qu'Apple iCloud ou Google Password Manager, permettent aux utilisateurs d'accéder à leurs informations d'identification sur plusieurs appareils. Une fois que l'utilisateur a configuré son mot de passe sur un appareil, celui-ci est sauvegardé en toute sécurité et mis à disposition sur tous les appareils liés au même compte.

Cette configuration est très pratique et toujours sécurisée, puisque les clés privées restent cryptées et nécessitent une authentification biométrique ou une vérification de l'appareil de confiance pour être utilisées. Toutefois, les entreprises peuvent être confrontées à des difficultés dans la gestion de ces informations d'identification.

Risques liés aux clés d'accès synchronisables

- 1. Contrôle par l'entreprise - L'un des principaux inconvénients des clés synchronisables est l'absence de contrôle centralisé sur le stockage et la sécurité des informations d'identification. Étant donné que ces clés sont synchronisées entre les comptes personnels dans le nuage (par exemple, Apple iCloud Keychain, Google Password Manager, Microsoft Authenticator), les administrateurs informatiques ne peuvent pas appliquer de politiques strictes sur l'endroit et la manière dont les informations d'identification sont stockées. Cela crée des risques de sécurité, car les employés peuvent synchroniser par inadvertance des mots de passe liés au travail sur des appareils personnels, qui peuvent être partagés ou compromis. En outre, si un pirate accède au compte cloud d'un utilisateur, il peut synchroniser les clés sur son propre appareil, contournant ainsi les contrôles de sécurité traditionnels de l'entreprise. Les clés synchronisées présentent donc un risque d'accès non autorisé qu'il peut être difficile d'atténuer sans outils avancés de gestion des terminaux.

- 2. Application des politiques - Restreindre l'endroit où les clés peuvent être stockées nécessite des outils de gestion des appareils mobiles (MDM) ou de gestion des terminaux, ce qui ajoute de la complexité et des coûts. Certains employés peuvent également être réticents à installer des contrôles de sécurité d'entreprise sur leurs appareils personnels, ce qui crée des lacunes dans l'application de la sécurité.

Les risques associés aux clés de sécurité synchronisables signifient que les entreprises peuvent se tourner vers d'autres solutions pour une authentification sécurisée. Les passkeys liés à l'appareil, quant à eux, offrent une expérience encore meilleure.

Clés liées à l'appareil : L'étalon-or de l'authentification des travailleurs

Contrairement aux clés synchronisables, les clés liées à un appareil ne peuvent être utilisées qu'avec l'appareil sur lequel elles ont été créées et ne sont pas synchronisées avec plusieurs appareils. Ce stockage lié garantit que les clés ne peuvent pas être transférées, exportées ou consultées à partir de points d'extrémité non autorisés.

Le Gartner® Market Guide for User Authentication indique que "les responsables de la gestion des identités et des accès (IAM) rechercheront des méthodes d'authentification sans mot de passe, les méthodes FIDO2 dominant les trois prochaines années. L'intérêt pour les passkeys multi-appareils (identifiants FIDO2 synchronisés entre les appareils) est en plein essor, en particulier pour l'authentification des clients. Pour les cas d'utilisation par les travailleurs, les passkeys liés aux appareils, en particulier lorsqu'ils sont entièrement pris en charge par les fournisseurs d'AM, sont en passe de devenir l'option préférée à court terme"

Qu'est-ce qui fait des clés de sécurité liées à l'appareil un choix plus judicieux pour l'authentification du personnel ? Cela tient en trois points.

Avantages des clés liées à l'appareil

- 1. Sécurité renforcée - Ces passkeys éliminent le risque de menaces sur les informations d'identification dues à des failles dans le cloud. Avec les clés liées à l'appareil, les clés privées ne quittent jamais l'appareil en texte clair, ce qui réduit l'exposition au phishing et préserve la possession.

- 2. Meilleur contrôle de l'entreprise - Ces clés ne pouvant être utilisées que sur un seul appareil approuvé par l'entreprise, les équipes informatiques ont un contrôle total sur l'authentification et peuvent mieux appliquer les politiques qui empêchent la duplication des clés sur les appareils personnels.

- 3. Élimination des risques liés aux appareils non gérés - Grâce aux clés d'accès liées aux appareils, les employés ne peuvent pas synchroniser accidentellement leurs informations d'identification professionnelles avec des appareils personnels ou non autorisés. Cela réduit les surfaces d'attaque potentielles et maintient l'authentification locale sur chaque appareil.

Bien que les clés synchronisables et les clés liées à l'appareil améliorent toutes deux la sécurité par rapport aux mots de passe traditionnels, les entreprises doivent mettre en balance la sécurité et la facilité d'utilisation lorsqu'elles choisissent une stratégie d'authentification. Les passkeys synchronisables sont plus pratiques pour les consommateurs, tandis que les passkeys liés à un appareil, comme les clés de sécurité DIGIPASS FX de OneSpan, offrent une plus grande sécurité et un meilleur contrôle de l'entreprise, ce qui en fait la norme pour l'authentification du personnel.

Cette combinaison de sécurité, de contrôle et d'expérience utilisateur idéale garantit une meilleure authentification pour votre organisation, tout en éliminant les risques liés à l'informatique dématérialisée.

Les passkeys liés à un appareil sécurisent mieux votre entreprise

Dans l'ensemble, les passkeys offrent une expérience plus sûre et plus transparente que les mots de passe pour les entreprises qui cherchent à protéger leurs données. Bien que les passkeys synchronisables soient pratiques, les entreprises ne peuvent pas se permettre de négliger les risques inhérents qu'ils présentent. Les clés de sécurité liées à l'appareil offrent une résistance au phishing et un contrôle de l'entreprise qui justifient pleinement l'investissement.

En utilisant des clés de sécurité FIDO2 telles que DIGIPASS FX7 de OneSpan, les entreprises peuvent garantir une authentification sécurisée et liée à l'appareil qui empêche les attaques de phishing et l'accès non autorisé aux informations d'identification, protégeant ainsi le personnel et les données et informations sensibles de l'entreprise.

Gartner, Market Guide for User Authentication, James Hoover, Ant Allan, 12 novembre 2024

GARTNER est une marque déposée et une marque de service de Gartner, Inc. et/ou de ses filiales aux États-Unis et dans le monde, et est utilisée ici avec autorisation. Tous les droits sont réservés.

Gartner ne soutient aucun fournisseur, produit ou service décrit dans ses publications de recherche, et ne conseille pas aux utilisateurs de technologies de choisir uniquement les fournisseurs les mieux notés ou désignés. Les publications de recherche de Gartner représentent les opinions de l'organisation de recherche de Gartner et ne doivent pas être interprétées comme des déclarations de fait. Gartner décline toute garantie, expresse ou implicite, concernant cette recherche, y compris toute garantie de qualité marchande ou d'adéquation à un usage particulier.