Sécuriser l'identité à l'ère du commerce agentique

Comment protéger vos adresses URL de signature électronique contre les cyberattaques

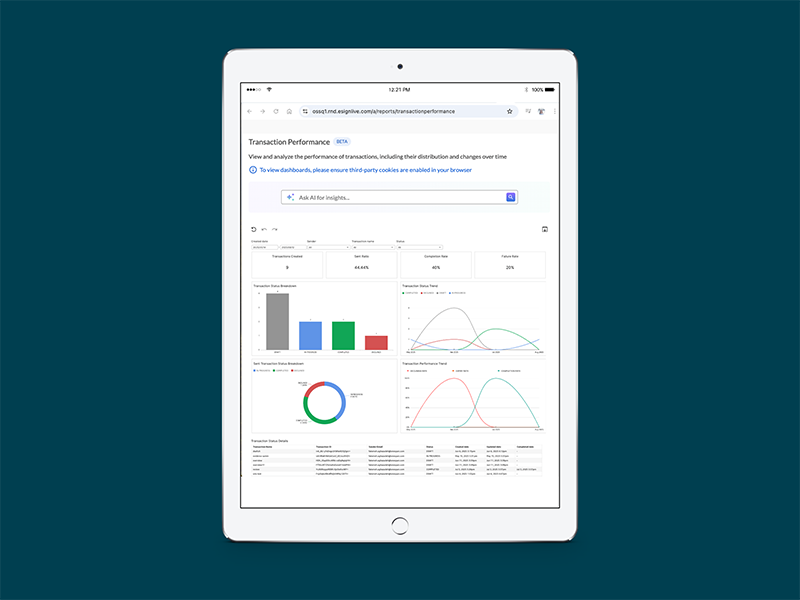

Réponses et tableaux de bord IA pour une gestion plus intelligente des transactions numériques

FIDO Authenticate 2025 : Ce que j'ai appris sur les passkeys à grande échelle

Comment CURE Auto Insurance s'est numérisé avec OneSpan Sign et Guidewire

Signature électronique pour les systèmes de gestion des concessionnaires

Développeurs OneSpan Sign : Comment sécuriser les appels API avec OAuth 2.0