Quatre enseignements clés de la conférence RSAC 2025

L'équipe OneSpan au RSAC 2025 à San Francisco

La semaine dernière, j'ai eu l'occasion d'assister au RSAC 2025 à San Francisco et d'échanger avec des milliers d'innovateurs et d'experts sur la croissance et l'évolution continues de la cybersécurité.

En écoutant les présentations, en discutant avec d'autres professionnels de la sécurité et en partageant notre point de vue à OneSpan, j'ai eu l'occasion d'observer les tendances à surveiller dans le domaine de la sécurité jusqu'à la fin de l'année 2025. Ci-dessous, j'ai rassemblé mes réflexions sur la conférence et sur ce qu'elles signifient pour les organisations soucieuses de sécurité.

1. Le RSAC est de retour - et plus grand qu'avant

Depuis la fermeture du COVID il y a cinq ans, de nombreux événements ont lutté pour rétablir une présence et un public pour les événements en personne, se tournant souvent vers des options numériques ou hybrides. La forte participation de cette année au RSAC prouve qu'il y a toujours un grand appétit dans la sphère de la sécurité pour les conversations et les connexions en personne, en face à face.

Plus de 41 000 professionnels de la sécurité, conférenciers, exposants et représentants des médias ont rempli le Moscone la semaine dernière, dépassant largement la fréquentation de RSA ces dernières années. Il était énergisant et passionnant de parcourir la salle d'exposition. Comme l'espace continue de se développer, je m'attends à ce que les événements de cybersécurité en personne suscitent davantage d'intérêt.

2. Les Passkeys mettent l'accent sur l'authentification des travailleurs

Chez OneSpan, l'authentification des travailleurs est une passion et un domaine d'intérêt particulier, mais au RSAC, nous n'étions pas les seuls. Les conversations sur la gestion des identités et des accès (IAM) en particulier se sont concentrées sur l'utilisation croissante des passkeys, les experts reconnaissant que les mots de passe statiques sont - et devraient être - une relique du passé.

Les experts de Capital One, Instacart, Okta et IANS Research ont tous parlé de la nécessité des passkeys et d'une posture de sécurité globale sans mot de passe. Ashish Jain, notre directeur technique, a parlé de la mise en œuvre des passkeys dans les marchés à forte assurance lors du séminaire FIDO, en soulignant comment les passkeys renforcent la sécurité, réduisent la fraude et améliorent l'expérience de l'utilisateur.

Vous pouvez également le constater dans l'actualité : des géants de la technologie comme Microsoft et Google ont élargi leur utilisation des passkeys, Google et FIDO ayant révélé l'utilisation de plus de 2,5 milliards de passkeys et Microsoft ayant récemment fait pression pour que l'expérience soit sans mot de passe par défaut.

Les conversations et les sessions que j'ai entendues au RSAC montrent que les leaders de l'espace comprennent que l'avenir est une posture de sécurité sans mot de passe. Tout au long de la conférence, nous avons discuté de l'importance de cette approche pour les utilisateurs à privilèges élevés dans des départements tels que la finance ou les ressources humaines, qui ont accès à des informations critiques et sensibles et qui sont souvent la cible de tentatives d'attaques de la part d'agents malveillants.

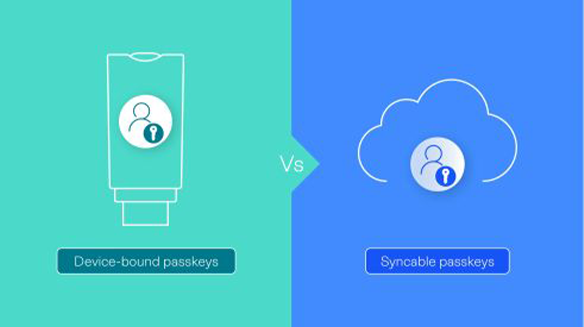

Au cours de sa présentation, M. Jain a expliqué que les clés de chiffrement sécurisées de par leur conception permettent non seulement d'alléger le fardeau de l'utilisateur qui doit se souvenir d'un mot de passe, mais aussi de protéger les informations sensibles car elles sont résistantes à l'hameçonnage. C'est particulièrement vrai pour les passkeys liés à un appareil par rapport aux passkeys synchronisables, une discussion qui commence à faire son chemin parmi les experts.

Bien que les deux offrent une couche supplémentaire de sécurité, les clés liées aux appareils éliminent les risques inhérents aux clés synchronisables, offrent un meilleur contrôle de l'entreprise et préviennent le risque que des appareils non gérés permettent à des utilisateurs non autorisés d'accéder à des données.

Mais les experts reconnaissent que le passage à une posture de sécurité sans mot de passe peut prendre du temps et nécessiter une planification interne. Si vous mettez en œuvre des solutions de clés de sécurité, réfléchissez à la manière d'encourager les employés à utiliser leurs clés de sécurité plutôt que de continuer à utiliser des mots de passe pour accéder aux données. Par exemple, vous pourriez modifier les exigences en matière de mots de passe sur une période donnée pour les porter à 30 caractères ou plus afin de faire des clés de sécurité une alternative attrayante pour l'utilisateur final. À la suite des conversations qui ont eu lieu au RSAC, je m'attends à ce qu'il y ait plus d'informations sur ce sujet dans les mois à venir.

3. L'IA occupe le devant de la scène

La question n'est plus de savoir si les organisations utilisent l'IA, mais comment. L'IA est partout et il est pratiquement impossible de l'éviter. Il était passionnant de constater, lors de la conférence de cette année, à quel point cette technologie a progressé en peu de temps.

Alors que nous avons appris l'année dernière ce que l'IA peut faire avec les données et les capacités de surveillance, nous voyons maintenant les organisations se tourner vers des cas d'utilisation plus proactifs et plus avancés. De meilleures capacités de prédiction ont particulièrement décollé, tout comme l'utilisation de l'IA agentique dans le domaine de la sécurité.

L'un des points forts des conversations sur l'IA a été la rapidité avec laquelle elle modifie à la fois la technologie et la sécurité, pour le meilleur et pour le pire. L'avènement de l'IA en tandem avec des solutions telles que les signaux de confiance peut offrir de grands avantages, comme aider à différencier le vrai du faux contenu, ou authentifier les identités et les plates-formes. Une entreprise peut, par exemple, intégrer les signaux de confiance de l'IA via le blindage des applications mobiles, qui aide les organisations à maintenir la sécurité de leurs applications sans perturber l'expérience de l'utilisateur final.

À l'inverse, il existe de nombreuses façons pour les acteurs malveillants d'utiliser l'IA à des fins malveillantes - 87 % des organisations ont subi des cyberattaques basées sur l'IA. Ces chiffres devraient continuer à augmenter, car la technologie offre aux cybercriminels la possibilité de créer des attaques plus sophistiquées, allant du phishing aux deepfakes.

Armés de la capacité d'exploiter les données par le biais des LLM, les attaquants peuvent extraire plus d'informations, plus rapidement et plus facilement. Ils peuvent également empoisonner l'IA pour produire du contenu et des résultats menant à leurs sites ou codes non sécurisés préférés, chargés de portes dérobées et de virus. L'IA va nous apporter des avantages incroyables, mais ceux-ci s'accompagnent également de risques auxquels les organisations doivent être préparées à faire face.

4. Des attaques sophistiquées font converger la sécurité organisationnelle et personnelle

Alors que les menaces alimentées par l'IA continuent de se matérialiser, les mesures de sécurité doivent évoluer pour suivre l'évolution de l'environnement des menaces.

La sécurité est au cœur des préoccupations des dirigeants de tous les secteurs, et pas seulement lorsqu'il s'agit de leur organisation. Au RSAC, les participants ont souvent discuté et entendu parler de la nécessité pour les dirigeants de l'industrie et de l'organisation de penser non seulement en tant qu'entité commerciale, mais aussi en tant que personne. L'augmentation de la sophistication et du volume des attaques de phishing rend ce point particulièrement critique : non seulement les attaquants utilisent l'IA pour lancer davantage d'attaques, mais ils sont en mesure de les personnaliser pour cibler les utilisateurs à privilèges élevés mieux que jamais auparavant.

La meilleure chose que les dirigeants puissent faire à l'heure actuelle est de comprendre que la sécurité personnelle d'une personne converge avec ce qu'elle fait au travail. En adoptant de meilleures habitudes, non seulement ils protègent leurs propres données et finances, mais ils sont également mieux à même de protéger les informations sensibles liées à leur emploi. Je m'attends à ce que cela continue à jouer un rôle clé dans la façon dont les dirigeants éduquent et forment leurs employés sur la façon de maintenir la cybersécurité au travail, ce qui commence souvent par le faire à la maison.

Dernières réflexions du RSAC 2025

Le secteur de la cybersécurité se trouve à un tournant décisif, et il est important que nous poursuivions les discussions qui ont eu lieu cette année au RSAC. Nous sommes pris dans un paysage en constante évolution qui exige des dirigeants qu'ils se concentrent et investissent davantage dans la cybersécurité, d'autant plus que les progrès de l'IA mettent davantage en jeu.

Cela est particulièrement vrai pour les responsables IAM, car l'identité personnelle et professionnelle reste une cible souvent menacée. La mise en œuvre d'une sécurité sans mot de passe et l'intégration de capacités d'IA prédictive aideront les organisations à se défendre contre les menaces en constante évolution.

Le partage des connaissances entre les professionnels de la sécurité lors d'événements comme le RSAC est la clé d'un avenir plus sûr. J'ai hâte de poursuivre ces discussions tout au long de l'année et de voir ce que nous réserve le salon de l'année prochaine.