Qu'est-ce que la vulnérabilité StrandHogg ?

The BBC a publié un article cette semaine au sujet d’une dangereuse vulnérabilité dans le système d’exploitation d’Android, appelée « StrandHogg ». Selon les chercheurs experts en sécurité, toutes les applications Android sont touchées par la vulnérabilité, que les pirates peuvent exploiter pour accéder à des données sensibles, voler des identifiants de comptes bancaires, et lire les codes de connexion envoyés par SMS. Les appareils qui fonctionnent sous Android, y compris Android 10, que ces appareils soient débridés ou non, sont tous touchés par cette vulnérabilité, et les attaques fondées sur StrandHogg peuvent se produire sans que l’utilisateur s’en rende compte. Poursuivez votre lecture pour en apprendre plus au sujet de StrandHogg, ses répercussions, ce que cette vulnérabilité signifie en termes de sécurité des applications mobiles en général, et comment protéger vos applications mobiles et vos utilisateurs contre cette vulnérabilité.

La vulnérabilité StrandHogg et le piratage des tâches dans Android

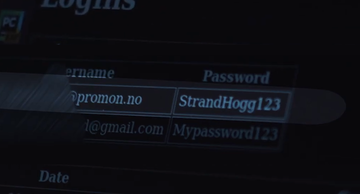

Promon(site en anglais seulement) a donné le nom « StrandHogg » à la vulnérabilité et a confirmé qu’elle existe dans toutes les versions d’Android, y compris Android 10. Selon Promon, 500 des applications les plus populaires du Google Play Store étaient vulnérables — ce qui a conduit l’entreprise à émettre l’hypothèse que toutes les applications Android sont vulnérables par défaut. Dans les versions plus récentes d’Android, les logiciels malveillants sont aussi capables d’exploiter la vulnérabilité pour insérer un faux écran de connexion par-dessus celui d’une application authentique, à l’insu de l’utilisateur, et de recueillir ainsi les identifiants de connexion de l’utilisateur.

Promon(site en anglais seulement) a donné le nom « StrandHogg » à la vulnérabilité et a confirmé qu’elle existe dans toutes les versions d’Android, y compris Android 10. Selon Promon, 500 des applications les plus populaires du Google Play Store étaient vulnérables — ce qui a conduit l’entreprise à émettre l’hypothèse que toutes les applications Android sont vulnérables par défaut. Dans les versions plus récentes d’Android, les logiciels malveillants sont aussi capables d’exploiter la vulnérabilité pour insérer un faux écran de connexion par-dessus celui d’une application authentique, à l’insu de l’utilisateur, et de recueillir ainsi les identifiants de connexion de l’utilisateur.

Répétons-le : il ne s’agit pas d’une attaque théorique ou d’une vulnérabilité qui a seulement été démontrée en laboratoire. Promon dispose de preuves tangibles démontrant que des pirates tirent parti de ce problème et causent de graves dommages — en particulier pour un utilisateur de services bancaires dans un cas précis. Comme les pirates ont, par exemple, la capacité de voler les identifiants bancaires d’une victime, et d’accéder à distance à tout code de sécurité envoyé à cette même victime par message SMS, ils ont tout ce dont ils ont besoin pour accéder à ce compte.

Les conclusions de Promon découlent de travaux que des chercheurs de la Pennylvania State University ont réalisés il y a plus de quatre ans. À l’époque, les chercheurs ont informé Google de ce problème lié à l’implantation de l’attribut taskAffinity d’Android. Maintenant, plus de quatre ans plus tard, des criminels profitent toujours de cette défaillance.

Vous trouverez ci-dessous une vidéo (en anglais seulement) réalisée par Promon, qui démontre en direct l’exploitation de la vulnérabilité StrandHogg.

Quelles araignées se cachent dans votre placard? Les effets des vulnérabilités du système d’exploitation Android sur la sécurité des applications mobiles

Les nouvelles au sujet des logiciels malveillants qui ciblent la vulnérabilité StrandHogg m’ont rappelé une bande dessinée que j’ai vue plus tôt ce mois-ci. Cette bande dessinée portait sur l’éternel débat qui vise à déterminer quel système d’exploitation mobile est le plus sécurisé — Android ou iOS.

Je crois que le point culminant de la BD, c’était qu’il est impossible de résoudre la question. C’est une énigme à laquelle la seule solution est de « choisir son démon ». Il est difficile de trouver des arguments qui démontrent que le système d’exploitation Android est plus sécuritaire que celui de l’iOS, ou vice-versa. Ces deux systèmes sont des cibles lucratives, et des groupes des deux côtés de cette frontière « bon contre méchant » dépensent des ressources considérables pour pirater ces systèmes d’exploitation mobile à des fins de surveillance, de fraude ou pour d’autres raisons.

À titre d’exemple démontrant à quel point ces cibles et leur piratage peuvent être profitables, examinons le cas de Zerodium, une entreprise qui achète et vend des exploitations de failles : elle paie 2,5 millions de dollars pour les « exploitations en un clic » sur Android et 1 million de dollars pour les « exploitations en un clic » sur iOS. Ensuite, Zerodium revend ces exploitations à ses clients (la rumeur veut que les clients de Zerodium soient principalement des organismes gouvernementaux). Ça fait beaucoup d’argent qui change de mains.

Zerodium indique que les paiements dépendent notamment « de la popularité et du niveau de sécurité du logiciel ou système touché ». En ce qui a trait à la popularité,StatCounter calcule qu’en date d’octobre 2019, la part de marché mondial d’Android était de 76,67 %, contre 22,09 % pour iOS.

La plupart des gens utilisent Android. Il est donc logique que les exploitations des défaillances d’Android soient plus profitables. En termes de niveau perçu de sécurité, il est à noter que Zerodium met à jour sa liste de prix au début de septembre. Cette mise à jour a eu lieu quelques jours seulement après quedes chercheurs de Google ont dévoilé (lien en anglais seulement) qu’il existait une vaste campagne d’exploitations de failles d’iOS sur le terrain qui touchait les utilisateurs d’iOS visitant un site Web malveillant, ce qui permettait aux pirates d’obtenir le contrôle de l’appareil du visiteur (ces défaillances ont été résolues dans l’iOS 12.1.4). La mise à jour de la liste de prix de Zerodium a conduit certaines personnes à présumer que le marché percevait maintenant iOS comme moins sécuritaire

Toutefois, n’oublions pas qu’il ne semble pas s’écouler plus d’une semaine sans qu’on signale qu’une application sur le Google Play Store est soit malveillante, soit un leurre qui a pour objectif final d’installer des logiciels malveillants sur l’appareil Android d’un utilisateur.

Pour protéger les applications mobiles et les utilisateurs contre les vulnérabilités non corrigées

Ces histoires donnent la chair de poule. Mais comment pouvons-nous tous nous protéger contre des attaques qui tirent parti de défaillances comme StrandHogg ou d’autres vulnérabilités connues ou inconnues qui restent sans correctif dans les systèmes d’exploitation mobiles? Je suis d’avis que les développeurs d’applications (à la fois les personnes elles-mêmes qui conçoivent les applications mobiles et les entreprises qui publient ces applications) sont les héros dont nous avons besoin dans ces circonstances.

De nombreux développeurs mentionnent qu’ils reconnaissent l’importance de la sécurité, mais qu’ils n’ont pas suffisamment de temps pour la mettre en œuvre adéquatement. Les entreprises doivent donc s’assurer qu’elles fournissent aux développeurs les outils dont ils ont besoin pour intégrer la sécurité aux applications mobiles qu’ils conçoivent. Ces outils comprennent :

- La prestation de formation sur le codage sécurisé

- L’utilisation de technologies qui permettent de mettre régulièrement à l’essai la sécurité des applications mobiles (analyses statique et dynamique)

- L’utilisation de trousses de développement logiciel provenant de sources fiables qui permettent aux développeurs d’intégrer plus facilement à leurs applications une authentification robuste et des mécanismes qui garantissent la sécurité des données, qu’elles soient au repos ou en cours de transfert

- L’utilisation de mesures de protection avancées, comme la protection des applications et la protection d’exécution, qui ajoutent une couche de défense contre les attaques de piratage sophistiquées dans des environnements possiblement hostiles, par exemple sur les appareils Android et iOS

Avant de vous lancer… protégez-vous

Il n’y a rien de facile à relever le défi de développer une application bancaire mobile efficace et couronnée de succès, et les équipes de développement doivent composer avec des pressions provenant de partout. Il est essentiel de concevoir, tester et publier une application le plus rapidement possible. Cependant, dans cet empressement à mettre l’application en marché, il ne faut pas négliger la sécurité. Lorsqu’une application mobile est lancée, il n’y a aucune façon de savoir avec certitude qui la téléchargera ni dans quelles conditions l’application sera utilisée sur l’appareil. Si un appareil est compromis, votre application est en péril.

La protection des applications avec une protection d’exécution atténue les risques au moyen d’une sécurité fiable, qui a fait ses preuves et qui peut respecter les échéanciers serrés de production et les budgets restreints.