モバイル不正検知とは?

モバイルデバイスやモバイルアプリケーションの普及に伴い、モバイル詐欺攻撃は増加の一途をたどっています。最近ではモバイルバンキングが急増しており、モバイルの利用拡大は今後も続くと思われます。詐欺師もモバイル詐欺にチャンスを見出しています。現在、デジタル詐欺の60%以上がモバイルデバイスを通じて発生しており、2022年には、個人デバイスの50%以上が四半期ごとにモバイルフィッシング攻撃にさらされています。これに対抗するため、モバイル不正検知では、モバイルアプリのシールドや多要素認証など、さまざまなテクノロジーを使用して、アカウントの乗っ取りやその他のタイプの不正行為の防止に役立てています。不正行為を検出し、ユーザーエクスペリエンスに影響を与えることなく消費者に不正防止を提供するために、舞台裏でさまざまな技術が使用されています。

モバイルデバイスとアプリがモバイル詐欺を助長している理由

指標によると、モバイル・ユーザーのバンキング・ニーズはますます端末に依存しています。ジュニパーリサーチによると、2020年の12億人に対し、2021年末までに20億人以上のモバイルユーザーがバンキング目的でデバイスを利用するようになると予測しています。オンライン・チャネルが依然として脅威に直面している一方で、詐欺師はモバイル・チャネルの攻撃に時間と資金を投資しています。Statisticaによると、「2024年には、消費者はGoogle Playストアのモバイルアプリに555億米ドルを費やすと予測されています。App StoreとGoogle Playのユーザー支出を合わせると、2024年には約1,710億米ドルに達する見込みです。"

モバイル詐欺の検知、一般的なモバイル詐欺テクニックの理解

攻撃者はさまざまな手法でモバイル詐欺を行います。以下はその一例です:

- リバースエンジニアリング:リバースエンジニアリング:悪質な攻撃者は、アプリをリバースエンジニアリングし、ソースコードや構成部分を分析します。その目的は、アプリの動作を悪用するマルウェアの開発やアプリの改ざんに利用できる情報を収集することです。例えば、攻撃者は、銀行アプリのリバースエンジニアリングによって発見された脆弱性を悪用するように設計された独自の悪意のあるアプリを展開するかもしれません。

- リパッケージ:リパッケージ攻撃は、攻撃者がアプリをリバースエンジニアリングして悪意のあるコードをアプリに挿入し、改ざんしたアプリを非公式のマーケットプレイスで再公開することから始まります。消費者にとっては、あたかも正しいアプリをダウンロードしたかのように見え、そのアプリは正規のアプリとして表示されます。しかし、その裏では、偽造アプリが個人情報を盗んだり、資金をリダイレクトしたり、その他の悪意のある活動を行っています。

- オーバーレイ攻撃:オーバーレイ攻撃は、正規のアプリケーションのユーザーインターフェースの上に、攻撃者が作成した画面が表示されるものです。疑いを抱いていない被害者にとっては、アプリ内で通常の体験ができるように見えますが、ユーザー名、パスワード、クレジットカード番号、またはその他の個人を特定できる情報などの機密情報を、攻撃者が制御するフォームに入力することになります。悪意のあるウィンドウに入力された情報は、攻撃者に直接送信されます。この詐欺の被害者は、情報を渡したことに気づきません。データを乗っ取るだけでなく、オーバーレイ攻撃はソーシャルエンジニアリングにも使用されます。オーバーレイ攻撃は、ユーザーを騙して他のマルウェアをインストールさせたり、マルウェアのアプリがユーザーの携帯電話を完全に制御できるようにするなど、モバイルデバイス上で安全でないタスクを実行させたりするために使用されます。

- 不正なキーボードアプリマーケットには、モバイルデバイスにインストールされているネイティブキーボードに代わる、多数の正規の代替キーボードアプリがあります。これらのキーボード・アプリの中には、攻撃者が悪用できる脆弱性を持つものや、キー入力を記録して攻撃者に送信するように特別に設計された不正なものもあります。

- モバイルバンキング型トロイの木馬モバイル・バンキング・トロイの木馬は、一見合法的に見えますが、感染したデバイス上のモバイル・バンキング・アプリケーションを特に標的とするマルウェアが隠されています。モバイルバンキング型トロイの木馬が使用する一般的な手法は、正規のバンキングアプリケーションの上に偽の画面を置くオーバーレイ攻撃です(上記の「オーバーレイ攻撃」を参照)。マルウェアは被害者の認証情報を取得し、他のバンキング・トランザクションが実行されている間もアクティブな状態を維持することができます。例えば、マルウェアは資金移動を傍受して不正な口座に資金を振り向けることで、取引データを改ざんすることができます。このような攻撃は、スマートフォンの利用が世界的に増加するにつれて増加する傾向にあります。 FBIは、スマートフォンやタブレット端末でアプリをダウンロードする際には、バンキング・トロイの木馬の可能性があるものもあるため、注意が必要であると指摘しています。

- 中間者攻撃中間者攻撃では、詐欺師が金融機関と顧客の間に位置し、疑いを持たれることなく両者間の通信を傍受、編集、送受信できるようにします。詐欺師は、悪意のあるWi-Fiネットワークや不正なWi-Fiネットワークを公共のホットスポット(不正なアクセスポイントとして知られています)として設定することで、顧客のデバイスとサーバー間の通信チャネルを乗っ取り、攻撃を行います。顧客は、詐欺師が管理するネットワークを通じて支払いデータを転送している可能性があることに気づかずに、公共のホットスポットを使用することができます。モバイルアプリの通信は、モバイルアプリが探している特定の証明書を使用しているため、アプリが特定のサーバーとしか通信しない証明書のピン留めなどによって安全に実装する必要があります。そうしないと、アプリは中間者攻撃(Man-in-the-Middle attack)に対して脆弱になります。詐欺師はまた、SDKとそのSDKがアクセスしようとするエンドポイントとの間に自分自身を挿入する中間者攻撃(Man-in-the-Middle Attack)を使用します。そして、一連のテストコールをエンドポイントに継続的にヒットさせ、どのコールが成功したアクションを表すかをリバースエンジニアリングします。時間をかけて、インストールが成功したことを示すために渡されるパラメータを特定します。アプリの「インストール」に成功したら、SDKスプーフィングを続行します。

- SIMスワッピング: SIMカードのスワッピングは、顧客が新しいデバイスを購入し、古いSIMカードがそのデバイスと互換性を失った場合に、携帯電話キャリアが提供する合法的なサービスです。悪質な業者はこのサービスを悪用することができます。SIMスワップでは、詐欺師がソーシャル・エンジニアリングのテクニックを使って、被害者の携帯電話番号を新しいSIMカードに移します。詐欺師は、顧客の携帯電話キャリアに連絡して顧客になりすまし、コールセンターの担当者に携帯電話番号を詐欺師の管理下にある SIM カードに移植するよう説得します。その結果、ユーザーのバンキング・アプリが詐欺師の携帯電話でアクティベートされます。銀行の認証メカニズムにワンタイムパスワードを配信する手段としてのテキストメッセージが含まれている場合、被害者の電話番号を乗っ取ることは、犯罪者がバンキングセッション中に不正取引を実行したり、振込先を追加したり、その他の操作を実行したりするための魅力的な方法となります。

- モバイルフィッシング:フィッシングの一種であるスミッシングは、悪質な業者がリンクをメールで送りつけ、クリックさせようとする手口です。リンクをクリックすると、フィッシングページが表示され、ログイン情報を入力させられたり、無意識のうちに監視用スパイウェアをダウンロードさせられたりします。その目的は、デバイスに保存されアクセスされる個人データや機密データ、企業データへの不正アクセスです。短縮URLであるタイニーURLは、SMSフィッシング攻撃でも悪意のあるコンテンツに誘導するために使用され、大規模なスミッシング攻撃でもよく使用されます。

モバイル詐欺の検知を強化するテクノロジー

モバイル詐欺は顧客にも企業にも影響を与えます。詐欺の被害に遭った既存顧客は離れていく可能性が高くなり、潜在顧客は詐欺のエコシステムが進化し続ける中、詐欺防止や詐欺ソリューションに甘いとされる組織との取引を警戒する可能性があります。

モバイル不正検知テクノロジー、機能、ソリューション

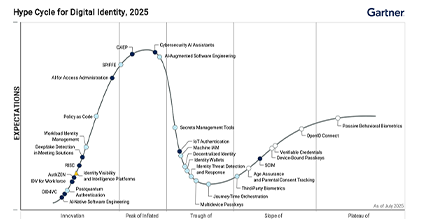

モバイルアプリ内保護:モバイルアプリ内保護とは、開発者がモバイルアプリに統合することで、リパッケージング、マルウェア、スクリプトインジェクション、リバースエンジニアリング、SMSグラビングなどのモバイル脅威に対する耐性を高めることができる、モバイルアプリのセキュリティおよび認証技術の総称です。ガートナー社によると、モバイルアプリはさまざまなセキュリティレベルの信頼されていないモバイルデバイス上で実行されるため、自己防衛型アプリは「極めて重要」です。ガートナーは、「信頼されていない環境で実行され、フロントエンドでソフトウェアロジックを動かす重要かつ価値の高いアプリケーションには、アプリ内保護を選択する」ことを企業に推奨しています。最も一般的なユースケースは、モバイルアプリ、シングルページのWebアプリ(特に消費者向けのもの)、接続デバイス上のソフトウェアです。ガートナー社はまた、アプリケーションのセキュリティテストや脆弱性パッチの代替としてアプリ内保護を使用することを避け、アプリ内保護ソリューションを検討する前に、セキュアコーディングのベストプラクティスを採用することを推奨しています。

モバイルアプリ内保護ソリューションは、以下のようなセキュリティおよび認証機能で構成されています:

- ランタイムアプリケーションセルフプロテクション(RASP)によるモバイルアプリシールド:ランタイム保護機能付きモバイルアプリシールド(RASP):ランタイム保護機能付きモバイルアプリシールドは、リアルタイムの攻撃を検出して防止することができます。モバイルアプリシールドとランタイム保護を組み合わせることで、モバイル金融アプリを安全に実行し、アプリの機能に干渉する外国コードをブロックしたり、データへの脅威が存在する場合にアプリケーションをシャットダウンしたりすることができます。また、アプリシールドとランタイムプロテクションを統合することで、信頼されていないモバイルデバイスであっても、サイバー犯罪者から機密情報を保護することができます。

ガートナーの造語であるランタイム・アプリケーション・セルフ・プロテクション(RASP)は、複数の種類のマルウェアからの侵入からモバイル・アプリを保護します。RASPはモバイルアプリにネイティブに統合され、アプリを標的とした悪意のある攻撃を検知し、機密データが漏洩して詐欺に使用される前にアプリをシャットダウンすることで軽減します。潜在的な脅威を無力化することでモバイルアプリのセキュリティを強化し、機密データや価値の高いトランザクションをハッカーから保護します。

ランタイムプロテクションを備えたアプリシールドは、エミュレータ上やデバッガによる干渉を受けた際にアプリが動作しないようにすることで、モバイルアプリを保護する防止ツールです。これらは、リバースエンジニアリング技術者がアプリを調査し、脆弱性を見つけるために使用するツールです。悪意のあるキーロギング、リパッケージされたアプリケーション、ジェイルブレイクまたはルート化されたデバイスなどを検出します。

金融機関は、リスクエンジンテクノロジーをモバイルアプリシールドやモバイルセキュリティテクノロジーと組み合わせることで、アプリの実行環境に関する追加情報を収集し、不正管理を最適化し、リスクの高い環境でもバンキングアプリを安全に機能させることができます。

アプリケーション・ハードニングは、防止機能とも呼ばれ、攻撃者が攻撃を実行するために必要な努力のレベルを高めます。 - リスクベース認証:リスクベース認証(RBA)は、各金融取引のリスクレベルを決定し、どのレベルの顧客認証が必要かを判断することで、モバイル詐欺の防止に役立ちます。RBAは、必要な顧客認証のレベルを関連するリスクのレベルに適合させ、誤検知を減らすのに役立ちます。過去には、多くの組織がすべての顧客とトランザクションに対して 1 種類の認証、つまりバイナリ認証である静的パスワードとユーザ名に依存していました。パスワードとユーザーネームは、詐欺師が簡単に盗んで悪用できるため、セキュリティが弱いと考えられています。一方、リスク・ベース認証は、ユーザーとそのトランザクションにコンテクストを与え、リスク・レベルと詐欺の可能性を判断するため、強力な認証の一形態です。リスクの高いトランザクションの場合、ユーザは本人であることを確認するために追加認証を要求されます。認証に使用される一般的な要素は 3 つあります:あなたが知っているもの」、「あなたが持っているもの」、「あなたがいるもの」です。最も一般的な認証は、知っているもので、パスワードや単純な個人識別番号(PIN)です。しかし、詐欺師にとっては最も簡単な方法でもあります。あなたが持っているもの(something you have factor)とは、モバイル・デバイスやハードウェア認証トークンなどのことで、1回限りの利用が可能なワンタイム・パスコードを生成します。プッシュ通知やワンタイムパスワード(OTP)などのスマートフォンベースのオプションも、多要素認証(MFA)を実現します。バイオメトリクスは、指紋、顔スキャン、音声分析などの「あなたが何者かである」要素であり、パスワードレス・ログインへの動きの一部です。認証の3つの要素は、詐欺師を阻止するためにより強力なセキュリティを提供するために、しばしば組み合わされます。指紋スキャンとワンタイムパスコードの組み合わせはセキュリティを強化し、多要素認証の一例です。

- 帯域外認証: 帯域外認証は、二要素認証(2FA)の一種で、認証情報とともに別の通信チャネルを介した二次的な認証方法を必要とします。たとえば、顧客のデスクトップが 1 つのチャネルで、携帯電話がもう 1 つのチャネルとなる場合があります。攻撃者がアクセスするためには2つの異なるチャネルを侵害する必要があるため、攻撃者が2つの異なるチャネルを侵害することが難しくなり、アカウント乗っ取りが成功する可能性が低くなります。アウトオブバンド(OOB)認証は、金融機関やその他の高度なセキュリティ要件が要求される組織で使用されています。攻撃者がアクセスするためには、接続されていない2つの別々の認証チャネルを同時に侵害する必要があるため、アカウントのハッキングがより困難になります。

多要素認証:多要素認証(MFA)は、顧客の身元を認証するために複数の技術を使用し、少なくとも 2 つ の異なるグループまたは認証要素から検証技術を組み合わせる必要があります。認証要素には以下が含まれます:

あなたが知っているもの:パスワード、PIN、パスフレーズ、または質問とそれに対応する答え。

持っているもの:ほとんどの人は、スマートフォンと認証アプリをこれらのコードを生成するデバイスとして使用したり、ワンタイムパスコードをサーバーに返信するデバイスとして使用しています。

あなたが持っているもの:これは、指紋、網膜スキャン、顔認識、音声認識、またはユーザーの行動(画面上のタイプやスワイプの強さや速さなど)から、固有のユーザーを識別するために使用できるものです。

多要素認証を実現するには、少なくとも2つの異なる技術グループの異なる技術を認証プロセスに使用する必要があります。その結果、暗証番号とパスワードの併用は多要素認証とはみなされませんが、暗証番号と顔認証を第 2 要素として使用することは多要素認証とみなされます。また、2つ以上の認証形式を使用することも認められます。しかし、ほとんどのユーザーは、摩擦のない認証(認証を実行する必要なく認証される機能)を望むようになってきています。MFAは、例えばアカウント乗っ取り詐欺やフィッシングを防ぐことができます。- Cronto®:Cronto®、つまり色とりどりのQRのようなコードは、金融取引を認証または承認することができ、高額取引の保護を強化します。顧客には、QRコードに似たグラフィカルな暗号が、コンピュータのブラウザに表示されます。このコードを生成できるのは銀行だけなので、顧客と銀行の間に安全なチャネルを設定することができます。取引を行う際には、ブラウザのオンライン・バンキング・アプリケーションに支払いデータを入力します。その後、QRのようなコードが表示されるので、携帯端末のカメラを使ってスキャンします。携帯端末はQRコードを解読し、決済データを復号化し、プレーンテキストで携帯端末に表示します。このアプローチは、欧州連合(EU)の改正決済サービス指令(PSD2)規制技術基準で概説されているダイナミックリンクの要件を満たしています。

モバイル詐欺の検出に役立つ追加のモバイルセキュリティ機能:

- コード難読化はコードをスクランブルし、攻撃者がアプリケーションの動作をリバースエンジニアリングすることを困難にします。その結果、より読みにくいアプリケーションは、より攻撃されにくくなり、その知的財産を盗むことが難しくなるはずです。

- ホワイトボックス暗号:ホワイトボックス暗号と呼ばれるものは、暗号化と難読化を組み合わせたり、コードを理解しにくいようにスクランブルしたりすることで、攻撃者がアプリで使用されている暗号化キーを暴くことを防ぐために使用されます。他のケースでは、ホワイトボックス化の根拠は、攻撃者が何らかの方法でモバイルオペレーティングシステムやデバイスを侵害しても秘密鍵を保護する、オペレーティングシステムに依存しないセキュリティメカニズムを提供することです。

- 証明書のピン留め:ピン留めでは、特定の認証局からの証明書を受け入れるのではなく、相互認証プロセスの関係者が特定の証明書をピン留めすることができます。攻撃者が証明書を偽装した場合、その証明書が正規の認証局からのものであっても、通信当事者はそれを拒否するため、中間者攻撃を回避できます。

モバイルアプリケーションの脆弱性

モバイルアプリの開発者は、モバイル広告詐欺、モバイル詐欺、またはどのような環境で、自分のアプリがどのように使用されるかを最終的には知りません。その結果、例えば銀行アプリがデバイス上のマルウェアに狙われ、金融機関に詐欺被害をもたらすリスクは常に存在します。Apple App StoreとGoogle Play Storeのストアは、マルウェアの大部分をフィルタリングしていますが、アプリ詐欺の可能性はあります。個人情報を盗んだり、モバイルデバイスや他のアプリに悪意のあるコードを注入したりするために、ダウンロードされるのを待っている悪意のあるアプリがアプリストア上に存在しています。ユーザーが公式ストアからアプリをダウンロードするだけであっても、悪意のあるものがすり抜ける可能性があり、悪意のあるアプリがユーザーのデバイスに存在する場合、開発者のアプリが危険にさらされる可能性があります。

もう1つの誤解は、iOSとAndroidのオペレーティングシステムはモバイルデバイスに十分なセキュリティを提供し、ひいてはモバイルアプリにも十分なセキュリティを提供するというものです。これはある程度真実です。AndroidとiOSは、脆弱性を除去するためにオペレーティングシステムのパッチ適用にかなりの時間を費やしていますが、どちらも100%安全ではなく、ユーザーの過失を考慮することはできません。モバイルアプリ開発者は、単純にAndroidやiOSのセキュリティに依存することはできず、アプリを安全にするための追加的な対策を講じる必要があります。また、脆弱性が特定されてから、メーカーや携帯キャリアがパッチをリリースするまでには、常に時間差があることにも注意が必要です。もしパッチがダウンロードされなければ、ユーザーは攻撃者や悪意のあるコードにとってチャンスに満ちた、長い間古いバージョンのオペレーティング・システムを実行することになりかねません。

銀行アプリに求められるセキュリティ

オープン・ウェブ・アプリケーション・セキュリティ・プロジェクト(OWASP)は、技術者、データ・セキュリティの専門家、開発者など、各分野の業界リーダーからなる国際的なコミュニティで、モバイル・アプリケーション・セキュリティ検証基準(MASVS)と呼ばれるモバイル・アプリケーション・セキュリティの独立した基準線を開発しました。Open Web Security Projectは、iOSとAndroidのモバイルアプリケーションの機能に応じて推奨されるセキュリティ機能について、公平なガイダンスを提供しています。銀行と金融サービスのアプリケーションは、その機密データのためにOWASPの下で最も厳しいセキュリティ標準を必要とします。また、リバースエンジニアリングにも耐性がなければなりません。銀行アプリケーションは、さまざまなオペレーティングシステム上のさまざまなデバイスを使用する多くの多様な利用者にサービスを提供するため、特に注意が必要です。銀行アプリは、最も厳しいセキュリティ基準であるOWASP(Open Web Application Security Project)のMASVS L2+Rに該当します。

MASVSセキュリティレベル

| MASVS-L1 | すべてのモバイルアプリケーションの最低基準値で、開発コストとユーザーエクスペリエンスに「合理的な」影響を与えるセキュリティのベストプラクティスを含みます。 | 代表的なアプリケーション

|

| MASVS-L2 | 個人を特定できる情報、クレジットカード番号、資金移動機能など、攻撃者が詐欺に利用できる情報や機能にアクセスできるアプリケーションの場合。 | 代表的なアプリケーション

|

| MASVS L1+R | MASVSレベルの「R」は、クライアントサイドの攻撃やリバースエンジニアリングに対する保護を意味します。したがって、このレベルは、機密性の高いユーザー情報へのアクセスはできないが、改ざんやリバースエンジニアリングに対する回復力が必要なアプリケーションに適用されます。 | 代表的なアプリケーション

|

| MASVS L2+R | 最も厳格なセキュリティ標準は、機密性の高いユーザーデータへのアクセスが必要なアプリに適用されます。また、リバースエンジニアリングに強く、幅広いオペレーティングシステムとデバイスを使用する大規模なコンシューマーベースに提供する必要があります。 | 代表的なアプリケーション

|